Una vulnerabilidad sin parches en macOS Mojave permite a los atacantes eludir por completo la función de seguridad Gatekeeper. Apple fue informado por primera vez sobre la falla el 22 de febrero, pero la actualización de macOS 10.14.5 de la semana pasada no ha solucionado la vulnerabilidad, aunque se suponía que debía hacerlo..

Gatekeeper es una característica de seguridad de macOS que impone la firma de código y verifica las aplicaciones descargadas antes de abrirlas, lo que reduce la probabilidad de ejecutar malware inadvertidamente.

Según el investigador de seguridad Filippo Cavallarin, quien descubrió e informó sobre esta supervisión de seguridad en macOS a Apple, a través de AppleInsider, una aplicación no autorizada explotaría el hecho de que Gatekeeper considera tanto las unidades externas como los recursos compartidos de red como "ubicaciones seguras". Como resultado, cualquier aplicación ejecutada desde estos lugares se ejecutará sin la intervención de Gatekeeper.

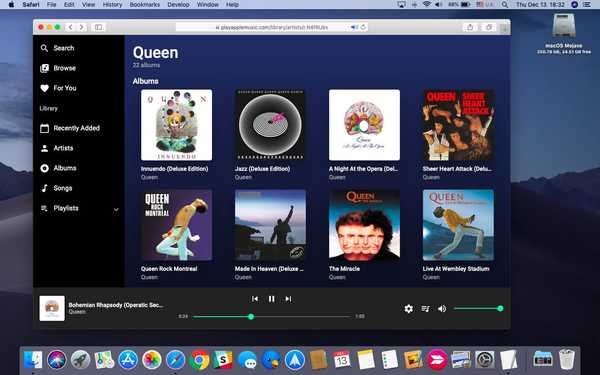

Aquí hay un video que muestra la prueba de concepto en acción.

Al combinar este diseño de Gatekeeper con un par de características legítimas en macOS, una parte deshonesta podría alterar por completo el comportamiento previsto de Gatekeeper, advirtió el investigador.

¿Cuáles son las dos características legítimas??

La primera característica legítima es el montaje automático (también conocido como autofs) que le permite montar automáticamente un recurso compartido de red accediendo a una ruta especial, en este caso, cualquier ruta que comience con '/ net /'. La segunda característica legítima es que los archivos ZIP pueden contener enlaces simbólicos que apuntan a una ubicación arbitraria (incluidos los puntos finales de 'montaje automático') y que el desarchivador de macOS no realiza ninguna comprobación en los enlaces simbólicos antes de crearlos.

¿Qué tal algún ejemplo ilustrativo de cómo funciona realmente este exploit??

Consideremos el siguiente escenario: un atacante crea un archivo ZIP que contiene un enlace simbólico a un punto final de montaje automático que controlan (por ejemplo, Documentos -> /net/evil.com/Documents) y lo envía a la víctima. La víctima descarga el archivo malicioso, lo extrae y sigue el enlace simbólico.

Esto es terrible, la mayoría de las personas no pueden distinguir los enlaces simbólicos de los archivos reales.

Ahora la víctima está en una ubicación controlada por el atacante pero en la que confía Gatekeeper, por lo que cualquier ejecutable controlado por el atacante puede ejecutarse sin previo aviso. La forma en que Finder está diseñado para ocultar las extensiones de la aplicación y la ruta completa del archivo en las barras de título de las ventanas hace que esta técnica sea muy efectiva y difícil de detectar..

Cavallarin dice que Apple dejó de responder a sus correos electrónicos después de ser alertado sobre el problema el 22 de febrero de 2019. "Dado que Apple conoce mi fecha límite de divulgación de 90 días, hago pública esta información", escribió en su blog..

Todavía no hay ninguna solución disponible..

Es casi seguro que Apple solucionará esta falla en la próxima actualización. Hasta entonces, una posible solución es deshabilitar la función de "montaje automático" de acuerdo con las instrucciones proporcionadas al final de la publicación del blog de Cavallarin.

¿Te ha afectado esta vulnerabilidad??

Si es así, nos gustaría escuchar su opinión en los comentarios.!