Un nuevo lote de documentos confidenciales "Vault 7", filtrado por la organización sin fines de lucro WikiLeaks, reveló que la Agencia Central de Inteligencia de los Estados Unidos ha estado pirateando enrutadores de las principales marcas durante años, convirtiéndolos en dispositivos de vigilancia.

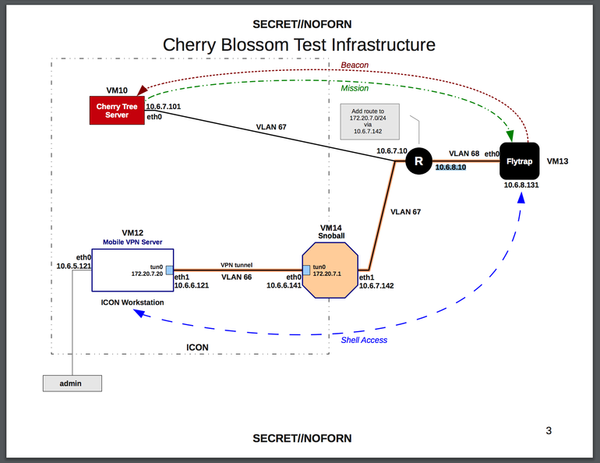

La herramienta "Cherry Blossom" informada puede modificar el firmware de un enrutador sin el conocimiento de la víctima, brindando al atacante una amplia gama de capacidades como espiar el tráfico de la red, recopilar contraseñas, buscar direcciones de correo electrónico y números de teléfono y más.

El atacante incluso tiene el poder de redirigir a un usuario desprevenido a un sitio web en particular, incluidas las páginas web creadas por el gobierno y utilizadas con fines de phishing.

Una vez infectada, la puerta trasera permanece funcional incluso después de que un enrutador se actualice a una versión de firmware más reciente, siempre que no haya cambiado su hardware o sistema operativo subyacente.

El hack no se puede implementar de forma remota. En cambio, la CIA puede instalarlo en un enrutador de destino utilizando su herramienta Claymore o cargando lateralmente un firmware comprometido utilizando tácticas de cadena de suministro (interceptando el dispositivo de destino entre la fábrica y el usuario final).

ZDNet informa que los documentos revelan que el truco "Cherry Blossom" admite más de dos docenas de modelos de enrutadores de los principales fabricantes.

Entre las marcas de enrutadores comprometidas se encuentran los dispositivos de Asus, Belkin, Buffalo, Dell, Dlink, Linksys, Motorola, Netgear, Senao y US Robotics. Sin embargo, los dispositivos AirPort de Apple no parecen estar entre ellos, pero el hecho de que no estén en la lista no significa que la CIA no haya pirateado los dispositivos Time Capsule y AirPort.