WikiLeaks publicó hoy un caché de 8,761 documentos secretos que detallan las tácticas en las que se basa la Agencia Central de Inteligencia de los Estados Unidos (CIA) para violar iPhones, iPads, teléfonos inteligentes y tabletas Android, PC con Windows e incluso enrutadores y televisores inteligentes. Actualmente no está claro si los documentos, disponibles para examinar en el sitio web del grupo, tienen serias implicaciones de privacidad y seguridad. Apodado "Vault 7", la filtración ha sido provocada en la cuenta de Twitter de WikiLeaks durante algunas semanas antes de su lanzamiento..

Los documentos filtrados prueban que la agencia está en posesión de los llamados exploits de "día cero" para varias plataformas, incluidas Windows, macOS, Solaris, Linux y más. Aunque no es nada nuevo, el desarrollo es noticia porque los exploits de día cero son comúnmente desconocidos para Apple y la comunidad de seguridad en general.

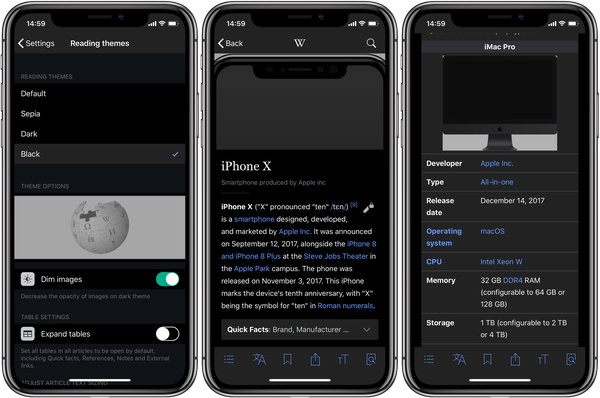

Además de obtener exploits de GCHQ, NSA y FBI, o comprarlos a contratistas de armas cibernéticas como Baitshop, la CIA dirige una unidad especializada dentro de su Centro de Inteligencia Cibernética que se centra únicamente en desarrollar exploits para dispositivos iOS.

Estas herramientas permiten que la CIA tome el control de los dispositivos iOS de destino y extraiga datos de los dispositivos iOS. "El enfoque desproporcionado en iOS puede explicarse por la popularidad del iPhone entre las élites sociales, políticas, diplomáticas y empresariales", dice WikiLeaks.

La organización agregó:

Existen las mismas vulnerabilidades para la población en general, incluido el gabinete de los EE. UU., El Congreso, los principales directores ejecutivos, administradores de sistemas, oficiales de seguridad e ingenieros. Al ocultar estas fallas de seguridad de fabricantes como Apple y Google, la CIA asegura que puede hackear a todos a costa de dejar a todos pirateables.

WikiLeaks advierte que mientras la CIA mantenga ocultas estas vulnerabilidades de Apple y Google, no serán reparadas y los teléfonos seguirán siendo pirateables.

Will Strafach, alias Chronic, no está impresionado por la fuga.

IMPORTANTE: todavía no cree automáticamente lo que leyó hoy sobre las filtraciones de la CIA con respecto a iOS. mucho puede ser mal entendido aquí.

- Will Strafach (@chronic) 7 de marzo de 2017

"Nada interesante o nuevo todavía, pero aún en busca", escribió en Twitter.

WikiLeaks dice que la CIA perdió el control de la mayoría de su arsenal de piratería que apunta a dispositivos iOS y otras plataformas, incluidos malware, virus, troyanos, exploits armados de "día cero", sistemas de control remoto de malware y documentación asociada.

"Esta colección extraordinaria, que asciende a más de varios cientos de millones de líneas de código, le da a su poseedor toda la capacidad de piratería de la CIA", señala WikiLeaks.

Otro extracto de WikiLeaks:

A fines de 2016, la división de piratería de la CIA, que se encuentra formalmente bajo el Centro de Inteligencia Cibernética (CCI) de la agencia, tenía más de 5000 usuarios registrados y había producido más de mil sistemas de piratería, troyanos, virus y otro malware "armado"..

Tal es la escala de la empresa de la CIA que para 2016, sus piratas informáticos habían utilizado más código del que solía ejecutar Facebook. La CIA había creado, en efecto, su "propia NSA" con incluso menos responsabilidad y sin responder públicamente a la pregunta de si un gasto presupuestario tan masivo para duplicar las capacidades de una agencia rival podría estar justificado.

La CIA incluso tiene un sistema automatizado de ataque y control de malware.

Algunas de las herramientas y técnicas internas de la CIA han permitido a la agencia "penetrar, infestar y controlar" el software de Android y iPhone que ha ejecutado cuentas presidenciales de Twitter. Además de teléfonos inteligentes y tabletas, la agencia es capaz de violar los televisores inteligentes de Samsung y espiar conversaciones sin que nadie en la sala lo sepa, enviando grabaciones de audio a través de Internet a un servidor secreto de la CIA.

El ataque, llamado "Weeping Angel" y creado en asociación con el MI5 / BTSS del Reino Unido, básicamente coloca un televisor inteligente en un "Fake-Off" que engaña al propietario para que crea que su televisor está apagado cuando realmente está encendido.

Quizás lo más preocupante de todo es que los documentos revelan que la CIA tiene el poder de manipular cierto software del vehículo para causar accidentes fatales que la agencia compara con "asesinatos casi indetectables".

Fuente: WikiLeaks